Daftar Port Game Terbaru Untuk Mikrotik Firewall

MikroTik sering dipakai sebagai alat manajemen bandwidth. Nah, untuk mengurangi lag saat bermain game, berikut daftar port Internet untuk firewall Mikrotik untuk tujuan pemisahan trafik.

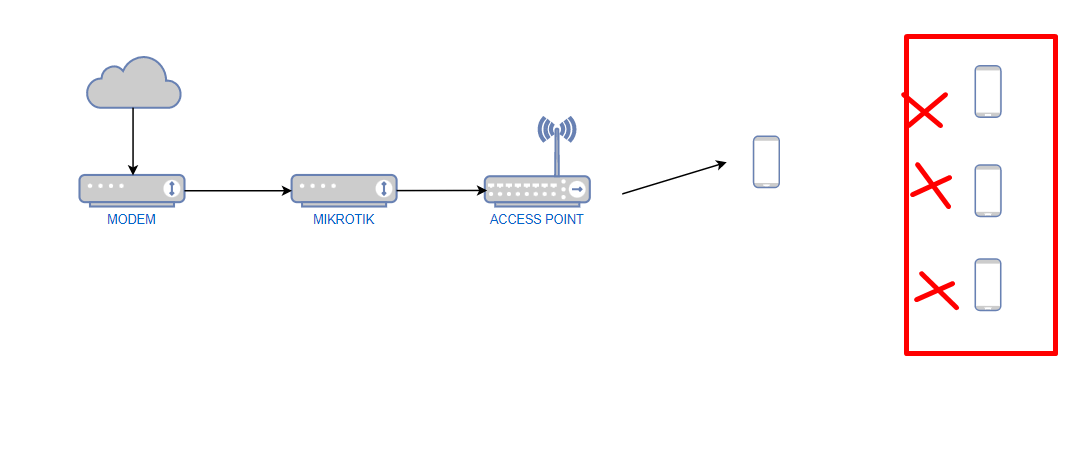

Misalnya, untuk konsumen perumahan, kecepatan terkadang menjadi masalah utama. Pelanggan tipe ini sering mengeluh tidak tahan lama saat bermain game, terlebih saat perangkat di rumah sedang streaming video.

Oleh alasannya adalah itu, dengan adanya port game online, maka mikrotik dapat menjalankan fungsi selaku pengatur bandwidth, sehingga user mempunyai kecepatan internet yang serupa.

PORT FORWARDING GAME ONLINE

==============================================

Port forward Game: Origin APEX Legends

TCP: 9960-9969,1024-1124,3216,18000,18120,18060,27900,28910,29900

UDP: 1024-1124,18000,29900,37000-40000

Port forward Game: PUBG PLAYERUNKNOWN’S BATTLEGROUNDS

UDP : 7080-8000

Port forward Game: ROE Ring of Elysium

TCP : 9002,10000-10015

Port forward Game: RULES OF SURVIVAL

UDP : 24000-24100

Port forward Game: FORTNITE EPICGAMES

Udp : 9000-9100

Counter-Strike: Global Offensive – Steam

TCP: 27015-27030,27036-27037

UDP: 4380,27000-27031,27036

Counter-Strike: Global Offensive – Xbox 360

TCP: 3074

UDP: 88,3074

Counter-Strike: Global Offensive – Playstation 3

TCP: 3478-3480,5223,8080

UDP: 3074,3478-3479,3658

Port forward Game: Atlantica Port Game:

TCP : 4300

Port forward Game: Aura Kingdom Port Game:

TCP :5540-5580

Port forward Game: Ayodance Port Game:

TCP : 18900-18910

Port forward Game: World in Ayodance Port Game:

TCP : 52510,53100-53110,54100,55100

Port forward Game: Blackretribution Steam Port Game:

UDP : 7020-7050,8200-8220,9000-9020

Port forward Game: Bounty Hound Port Game:

TCP : 9810-9860

Port forward Game: Clash of God Port Game:

TCP : 9430-9450,5220-5230

Port forward Game: Cabal Indonesia Port Game:

TCP : 63000-64000,38101,38110-38130

Port forward Game: Cabal Extreme Private Port Game:

TCP : 60170-60180,63000-64000,38101,38110-38600

Port forward Game: Cross Fire indonesia Port Game:

TCP : 10009,13008,16666,28012

UDP : 12020-12080,13000-13080

Port forward Game: Dragon Nest Indo Port Game:

TCP : 14300-15512

UDP : 15000-15500

Port forward Game: Dragona Port Game:

TCP : 10000-10030

—————————————————————————————-

Port forward Game: Dota 2 Steam Port Game:

TCP : 9100-9200,8230-8250,8110-8120

UDP : 28010-28200,27010-27200,39000

Tambahan:

Steam Client

UDP 27000 to 27015 inclusive (Game client traffic)

UDP 27015 to 27030 inclusive (Typically Matchmaking and HLTV)

TCP 27014 to 27050 inclusive (Steam downloads)

UDP 4380

Dedicated or Listen Servers

TCP 27015 (SRCDS Rcon port)

Steamworks P2P Networking and Steam Voice Chat

UDP 3478 (Outbound)

UDP 4379 (Outbound)

UDP 4380 (Outbound)

——————————————————————

Port forward Game: Grand Chase Port Game:

TCP : 9300,9400,9700

UDP : 9401,9600,16440-16450

Port forward Game: Garena League of Legend (LOL) Port Game:

TCP : 2080-2099

UDP : 5100

Port forward Game: Fifa Online 3 Garena (FOL3) Port Game:

TCP: 7770-7790

UDP: 16300-16350

Port forward Game: Hon Port Game:

UDP : 9100-9200,11200-11500

Port forward Game: Heroes of Atarsia Port Game:

TCP : 7777,9400

Port forward Game: Idol Street Port Game:

TCP : 2001-2010

Port forward Game: Left4Dead 2 Steam Port Game:

UDP : 4360-4390

Port forward Game: Lineage 2 Port Game:

TCP : 7777,10000,11000,13000

Port forward Game: Lost Saga Port Game:

TCP : 14000-14010

UDP : 14000-14010

Port forward Game: Lune of eden Port Game:

TCP : 8400

Port forward Game: Mircovolt Port Game:

TCP : 13000

Port forward Game: Mercenary ops Port Game:

TCP : 6000-6125

Port forward Game: Modo marble Port Game:

TCP : 28900-28914

Port forward Game: Paradins Hi-Rez (steam) games ports:

TCP : 9000-9999

UDP : 9002-9999

Port forward Game: Point blank Indonesia Port Game:

TCP : 39190-39200

UDP : 40000-40010

Port forward Game: Ragnarok 2 Port Game:

TCP : 7201-7210,7401-7410

Port forward Game: Seal Online :

TCP : 1818

Port forward Game: RF Online Port Game:

TCP : 27780

Port forward Game: Special Force Port Game:

TCP : 27920-27940

UDP : 30000-30030

Port forward Game: WARFRAME (steam) games ports:

UDP : 4950-4955

TCP : 6695-6699

Port forward Game: World of Tanks games ports:

UDP Range 12000-29999, 32801-32825, and UDP 5060, 5062, 3478, 3479, 20014

TCP Range 20000-25000, and TCP 53, 80, 443, 3128, 8081, 8088, 32801, 32803.

Port forward Game: X-shot Indonesia Port Game:

TCP : 7320-7350

UDP : 7800-7850, 30000

PORT GAME MOBILE / GAME HP / GAME SMARTPHONE

==============================================

Port forward Game: FREE FIRE (GARENA) MOBILE

TCP:39003,39698,39779

UDP:10001,10003,10012

Port forward Game: PUBG MOBILE / PUBGM

TCP:10012,17500

UDP: 10010,10013,10039,10096,10491,10612,11455,12235,13748,13894,13972,20000-20002

Port forward Game: MOBILE LEGENDS: BANG BANG (ML)

TCP:5001,5003,9001,30000-30200

Port forward Game: LINE LETS GET RICH MOBILE

TCP:10500-10515

Port forward Game: RULES OF SURVIVAL MOBILE

UDP: 24000-24050

Port forward Game: COC (CLASH OF CLANS) MOBILE

TCP: 9330-9340

Port forward Game: DRAGON NEST MOBILE

TCP:10514

Port forward Game: DOMINO QQ MOBILE

TCP:9122, 11000-11150

Port forward Game: SEVEN KNIGHTS (NETMARBLE) MOBILE

TCP: 12000-12010

Port forward Game: CLASH ROYALE (CRY) MOBILE

TCP: 9330-9340

UDP: 9330-9340

Port forward Game: LAST EMPIRE WAR Z MOBILE

TCP:9930-9940

Port forward Game: MOSTLY MOBILE

TCP:9933

Port forward Game: DREAM LEAGUE SOCCER MOBILE

UDP: 60970-60980

Port forward Game: SHINOBI HEROES MOBILE

TCP:10005-10020

Port forward Game: NARUTO LITTLE NINJA (CHINA) MOBILE

TCP:6170-6180

Port forward Game: RPG TORAM ONLINE MOBILE

UDP:30100-30110

Port forward Game: POINT BLANK MOBILE / PB MOBILE

TCP:44590-44610

Port forward Game: ARENA OF VALOR (AOV) – GARENA MOBILE

TCP:10001-10094

UDP:10080,17000

Port forward Game: Booya Capsa Susun

TCP 7090-7100

Port forward Game: Booya Domino QiuQiu

TCP 7020-7030

PORT GAME WEB / PORT GAME FACEBOOK

==============================================

Port forward Game: Roblox

UDP 49152 – 65535

Port forward Game: League of Angels 2

TCP 51700 – 51715

Port forward Game: Sword of Angels

TCP 15490-15510

Port forward Game: Wild Ones

TCP : 8000

Port forward Game: Warflare

TCP 64990-65010

Port forward Game: 8 Ball Pool (Miniclips)

TCP 4000

Port forward Game: Megarealm: Rise Of Chaos

TCP 26590 – 26600

Port forward Game: eadshot

TCP 1800-1810

UDP1845-1860

Port forward Game: Empire & Allies

TCP 8890

Port forward Game: Texas HoldEm Poker

TCP 9339

Port forward Game: CastleVille

TCP 8890

Perjuangan Semut

TCP 7200-7210,7450-7460

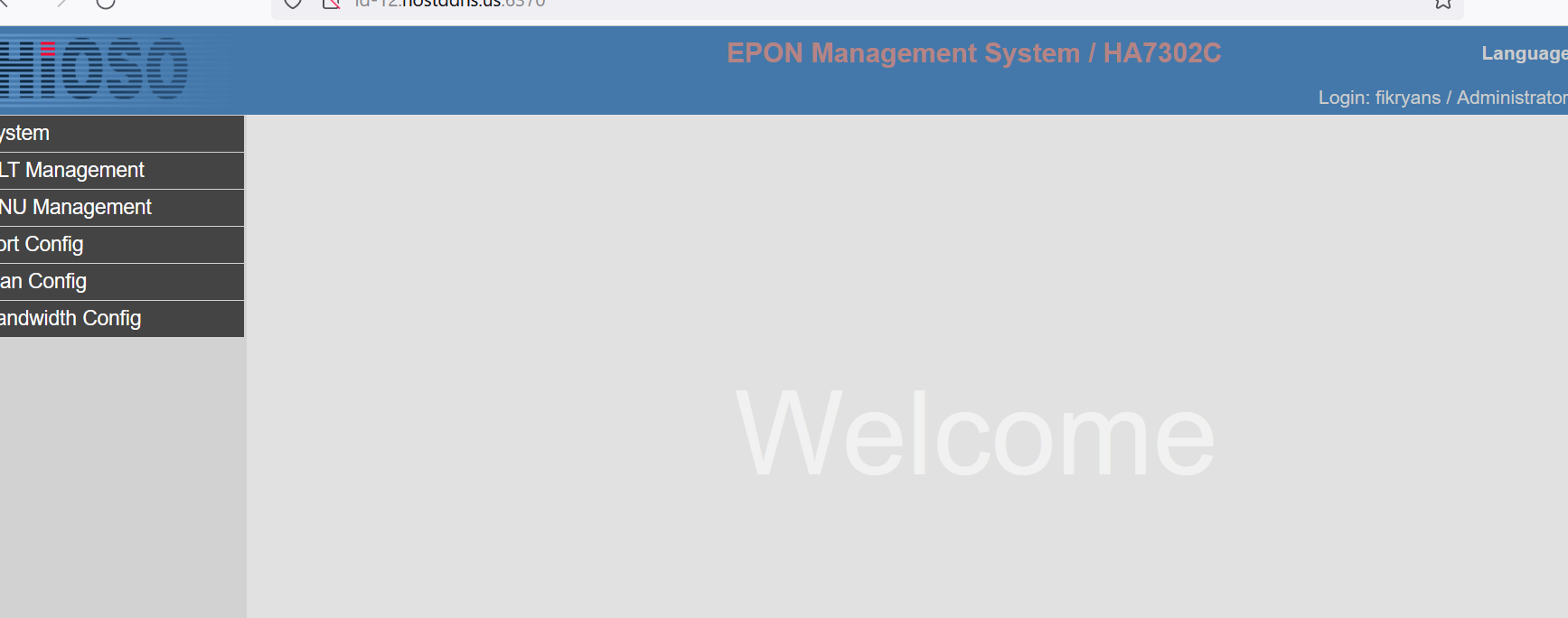

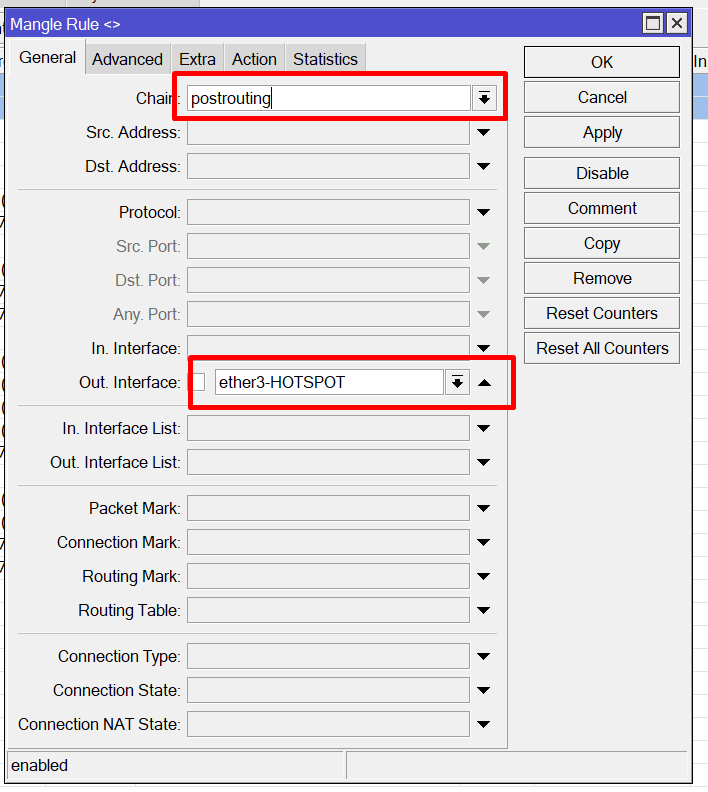

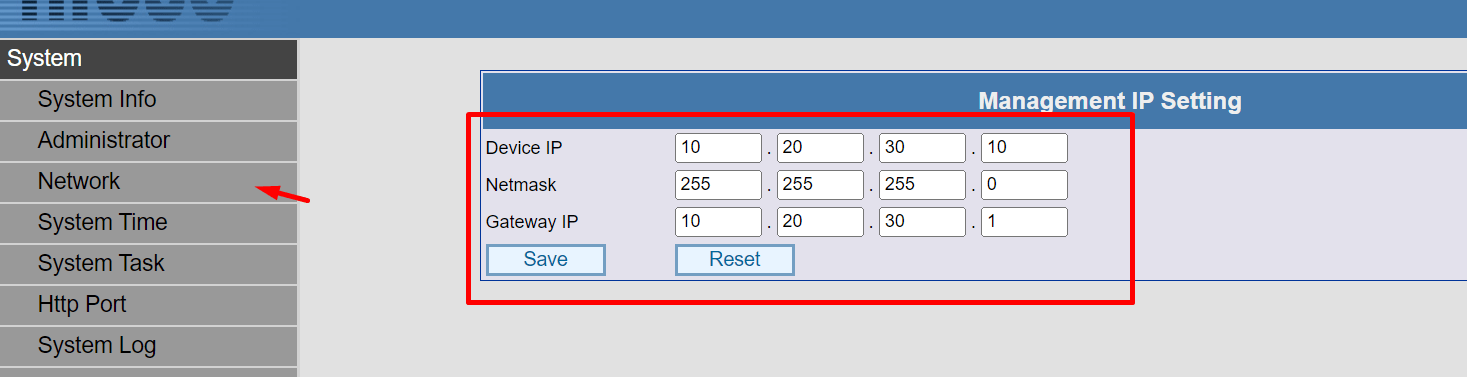

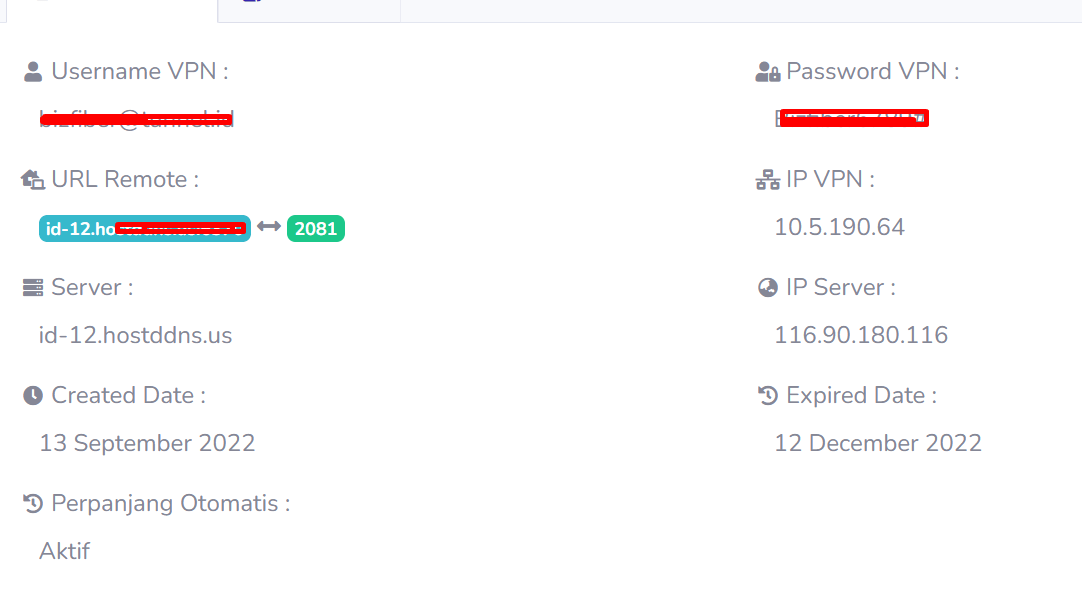

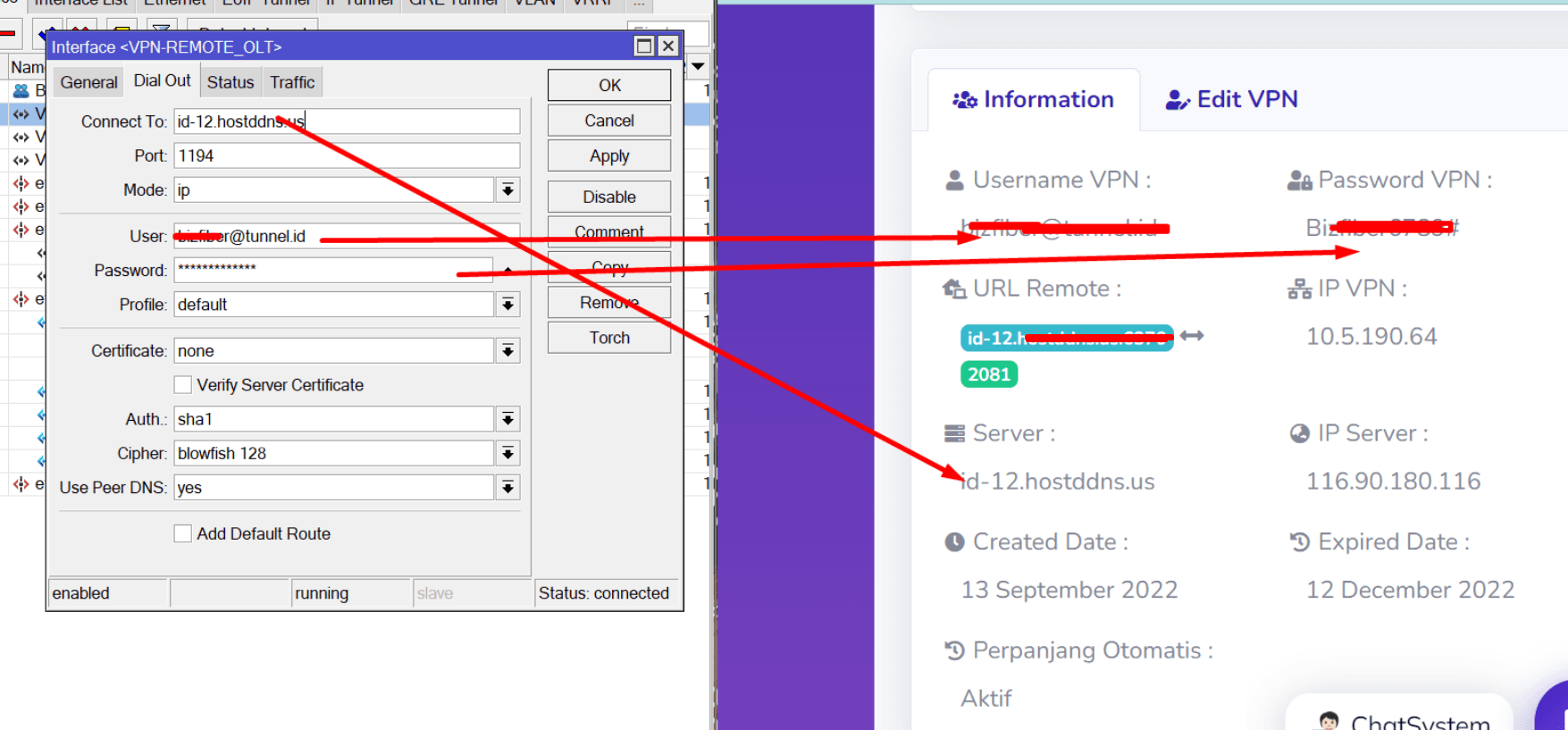

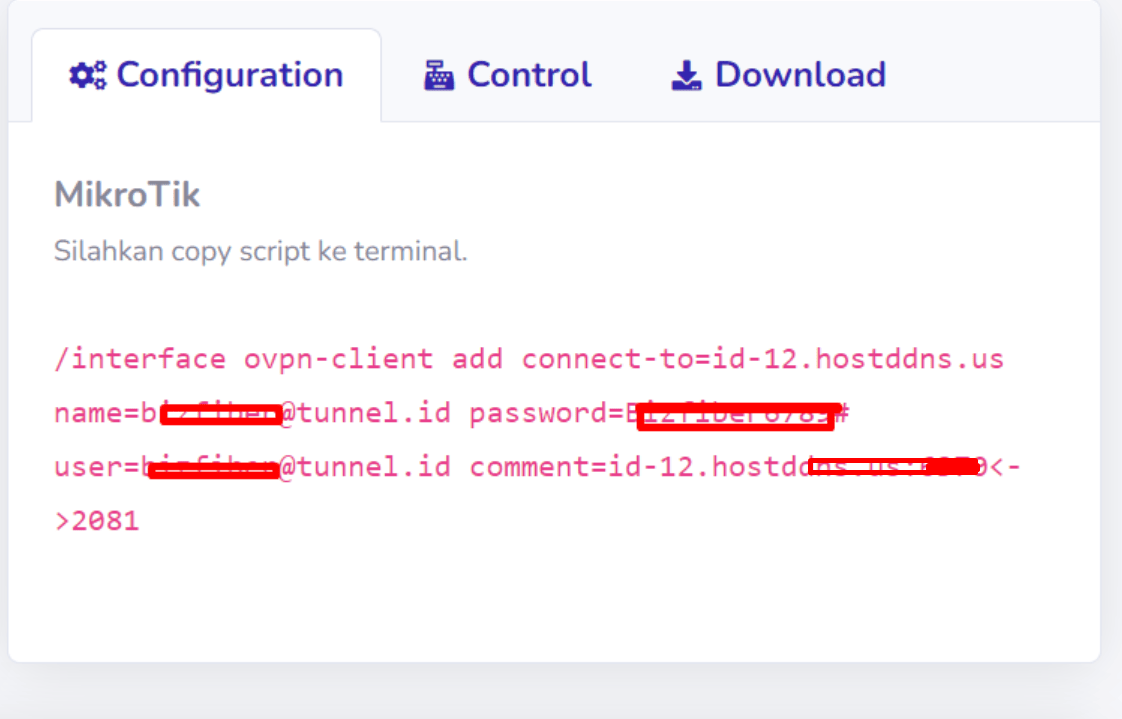

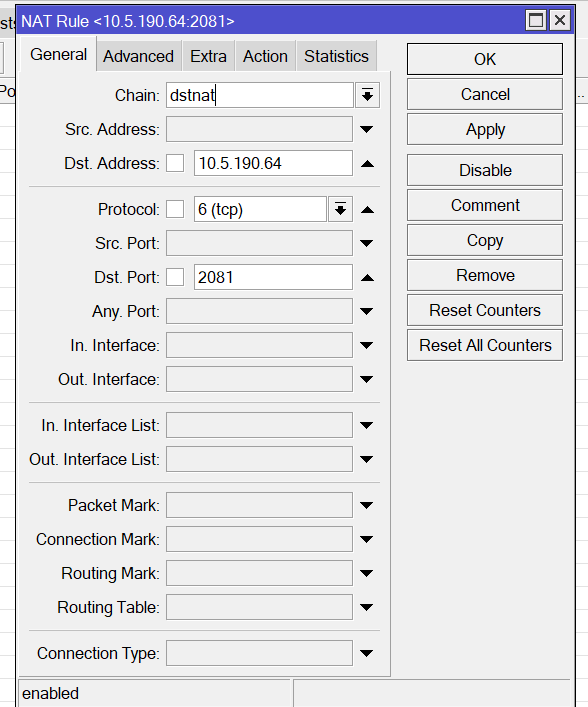

untuk dst address dan Dst port di isi sesuai dengan VPN anda

untuk dst address dan Dst port di isi sesuai dengan VPN anda

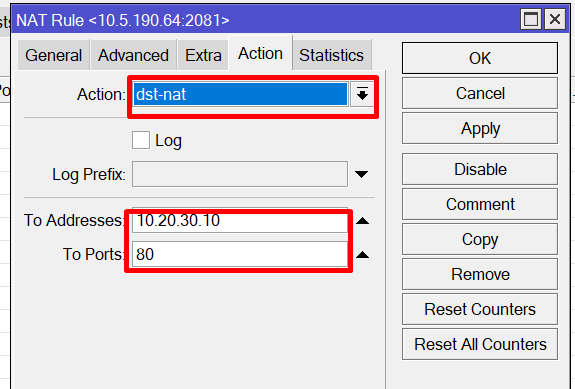

pada Action diisi dengan dst-nat. Untuk To Addresses dan To Ports diisi dengan ip OLT yang sudah kita setting sebelumnya.

pada Action diisi dengan dst-nat. Untuk To Addresses dan To Ports diisi dengan ip OLT yang sudah kita setting sebelumnya.