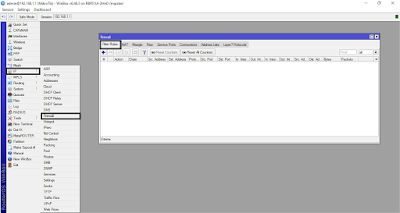

Filter Rule Mikrotik Firewall

Firewall yakni suatu system yang dirancang untuk mencegah kanal yang tidak diinginkan baik yang berasal dari luar (internet) maupun dari client (local). Firewall menginplementasikan penyaringan paket dengan demikian menawarkan fungsi keamanan yang digunakan untuk mengelolah ajaran data yang melalui Router. Firewall menertibkan jalannya data serta menetapkan agresi untuk melewatkan (pass), menjatuhkan(drop), menolak(reject), mengenkripsi atau melakukan pencatan log data. Firewall menjamin akan data sesuai denga hukum (rule) yang terdapat dalam kebijakan keamanannya (security policy). Firewall beroperasi dengan hukum firewall. Setiap aturan berisikan dua bagian yaitu pencocokan pedoman lalu lintas dengan keadaan yang diputuskan dan melaksanakan langkah-langkah terhadapa paket yang sesuai.

Aturan penyaringan firewall dikelompokkan bersama dalam rantai (chain). Ini memungkinkan sebuah paket untuk dicocokkan dengan satu patokan biasa dalam satu rantai (chain), dan kemudian diteruskan untuk diproses kepada beberapa kriteria umum lainnya ke rantai (chain) lain.

Secara default ada 3 chain yaitu input, forward, output.

input – dipakai untuk memproses paket yang memasuki router melalui salah satu antarmuka dengan alamat IP tujuan yang merupakan salah satu alamat router. Paket yang melewati router tidak diproses sesuai hukum rantai input

forward – digunakan untuk memproses paket yang melewati router

output – digunakan untuk memproses paket yang berasal dari router dan meninggalkannya lewat salah satu antarmuka. Paket yang melewati router tidak diproses sesuai aturan rantai keluaran

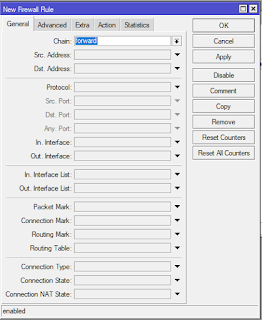

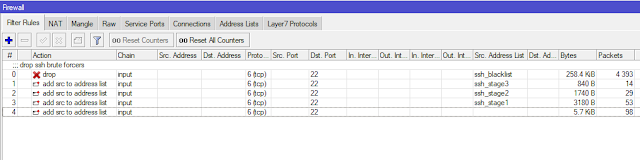

Firewall Filter Rule

Prinsip yang digunakan IF…THEN…

IF (bila) paket menyanggupi syarat pada rule yang kita buat

THEN (maka) action yang mau dikerjakan pada paket tersebut

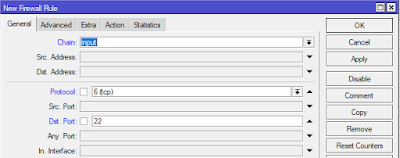

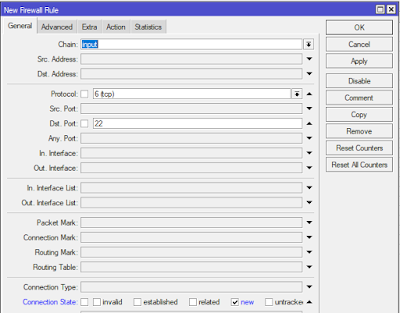

Firewall-IF (syarat)

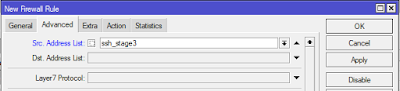

Src. Address = IP address dari sumber sebuah paket

Dst.address = IP address tujuan sebuah paket

Protocol = protocol seperti (ICMP,HTTP,TCP,UDP,Dll)

Src.port = port sumber suatu paket

Dst.port = port tujuan sebuah paket

Any port = cocok dengan dst port atau src port bukan hanya satu

In. interface = data yang masuk lewat interface

Out. Interface = data yang keluar lewat interface

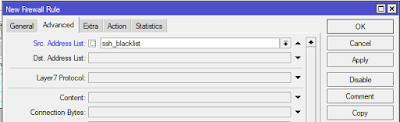

In. interface list = list interface masuk

Out. Interface list = list interface keluar

Packet mark = paket yang ditandai dengan fitur mangle

Connection mark = paket yang ditandai fitur mangle dengan koneksi tertentu

Routing mark = paket yang ditandai fitur mangle dengan rute tertentu

Routing table = Paket yang tepat dengan alamat tujuan yang diatasi dalam tabel routing tertentu

Connection type = koneksi terkait berdasarkan informasi dari pelacakan koneksi. Koneksi yang relevan harus diaktifkan di IP->firewall-> service-port

Connection state = Menafsirkan data analisis pelacakan koneksi untuk paket tertentu (established, invalid, new, related, untracked)

Connection NAT state = Dapat mencocokkan koneksi yang srcnatted, dstnatted atau keduanya.

Dan masih banyak lagi teman-sobat dapat membaca pada wiki mikrotik

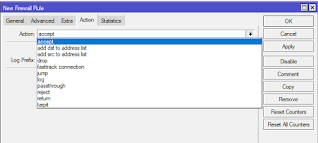

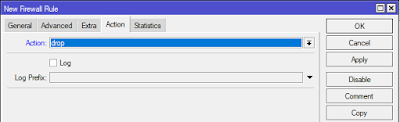

Firewall-THEN (Action)

Tindakan yang harus diambil bila paket dicocokkan dengan aturan:

accept = terima paket. Paket tidak diteruskan ke hukum firewall berikutnya.

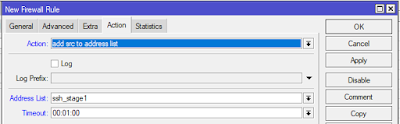

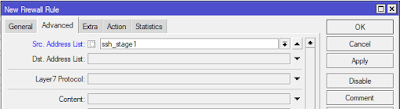

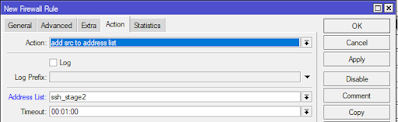

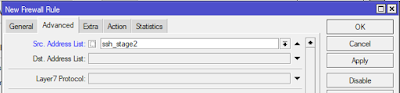

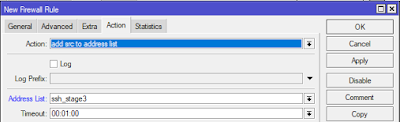

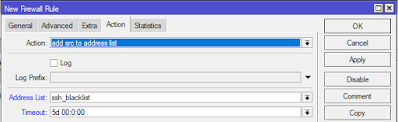

add-dst-to-address-list = tambahkan alamat tujuan ke daftar alamat yang diputuskan oleh parameter daftar-alamat

add-src-to-address-list = tambahkan alamat sumber ke daftar alamat yang diputuskan oleh parameter daftar-alamat

drop = diam-membisu menjatuhkan paket

fasttrack-connection = memproses paket dari koneksi menggunakan FastPath dengan mengaktifkan FastTrack untuk koneksi

jump = lompat ke rantai yang diputuskan pengguna yang diputuskan oleh nilai parameter target-jump

log = tambahkan pesan ke log sistem yang berisi data berikut: in-interface, out-interface, src-mac, protokol, src-ip: port-> dst-ip: port dan panjang paket. Setelah paket dicocokkan itu dilewatkan ke hukum berikutnya dalam daftar, seperti dengan passthrough

passthrough – bila paket cocok dengan hukum, tingkatkan counter dan lanjutkan ke aturan selanjutnya (memiliki kegunaan untuk statistik)

reject – jatuhkan paket dan kirim pesan tolak ICMP

return – melalui kontrol kembali ke rantai dari mana lompatan itu terjadi

tarpit – menangkap dan menahan koneksi TCP (akibat dengan SYN / ACK ke paket TCP SYN inbound)

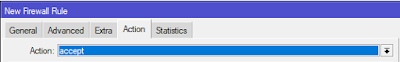

Strategi Firewall

Banyak data yang mesti difilter dan dipilah mana yang mesti diperbolehkan (accept) dan mana yang mesti di buang (drop). Ada dua sistem yang dipakai untuk menderhanankan rule firewall yang akan kita buat : buang beberapa lainya diterima dan terima beberapa lainya dibuang.

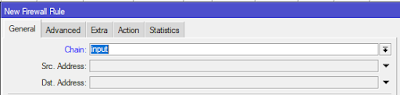

Pada pola ini kita akan merapkan metode terima beberapa lainya buang, dimisalkan router sobat-teman cuma boleh menerima data dari IP address laptop sahabat-teman. Teman-sobat harus mengenali berapa IP address laptop sahabat-sahabat, pada bahan DHCP kita telah pelajari cara memeriksa IP address. IP address laptop aku yaitu 192.168.1.254 IP ini nanti yang akan digunakan selaku IF (syarat) yang mesti tercukupi. Chain = Input dan Action=accept

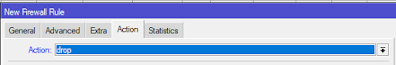

Buatkan rule untuk menolak semua data

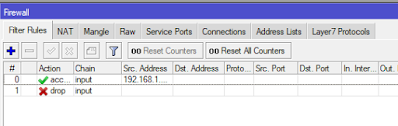

Akan ada dua rule

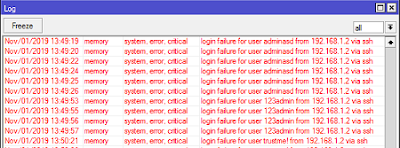

Dengan konfigurasi tersebut router hanya menerima paket dari IP address 192.168.1.254 untuk mengevaluasi apakah rule firewall yang dibentuk tadi berfungsi dengan baik teman-sobat dapat mengubah IP address laptop sahabat-sahabat dan lakukan jalan masuk Router Mikrotik. Ini yakni salah satu contoh inmplementasi firewall filter rule pada mikrotik. teman-sahabat mampu mengamankan router dari pihak yang tidak bertanggung jawab. Silahkan sobat-sahabat melakukan ekplorasi.