Apa Itu Brute Force?

Brute force adalah suatu cara atau teknik untuk menjajal login terhadap suatu system dengan melakukan percobaan variasi huruf hingga memperoleh karakter yang tepat. Metode yang dipakai dalam brute force memang lebih sederhana dibandingkan dengan jenis serangan yang lain seperti SQL Injection, Malware, Phising dan masih banyak serangan-serangan cyber lainnya.

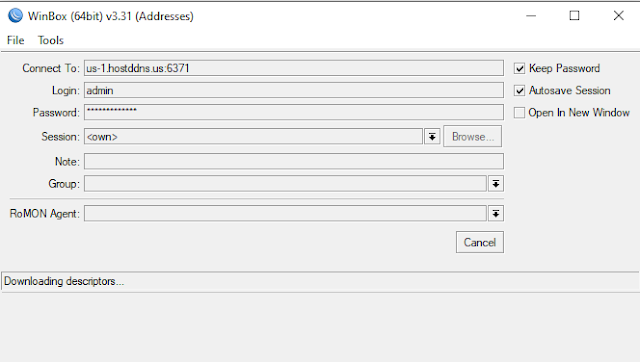

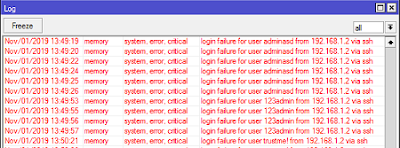

Serangan brute force juga biasa ditemukan di perangkat jaringan mirip halnya di mikrotik. Serangan ini bermaksud untuk menerima username dan password yang mampu dipakai untuk login ke perangkat mikrotik.

Metode serangan brute force

Beberapa metode atau teknik yang sering digunakan untuk menebak username dan password diantanya yaitu

Dictionary attacks

Penyerang mempunyai daftar username dan password yang dapat digunakan untuk menebak user login dari sebuah system atau akun.

Reverse brute force attacks

Metode ini penyerang menggunakan satu password atau kata sandi dengan multiple username atau sebaliknya sampai memperoleh kombinasi username dan password yang sempurna.

Credential Stuffing (Credential recycling)

Banyak user memakai username dan password yang sama untuk beberapa akun. Alasanya biar lebih mudah untuk mengenang username dan password yang dipakai untuk berbagai akun. Melihat kebiasaan ini, penyerang menggunakan metode ini untuk bisa masuk ke akun korban yang yang lain. Makara, saat penyerang telah berhasil mengenali satu username dan password, mereka akan menjajal untuk login ke akun lainnya dengan password yang serupa.

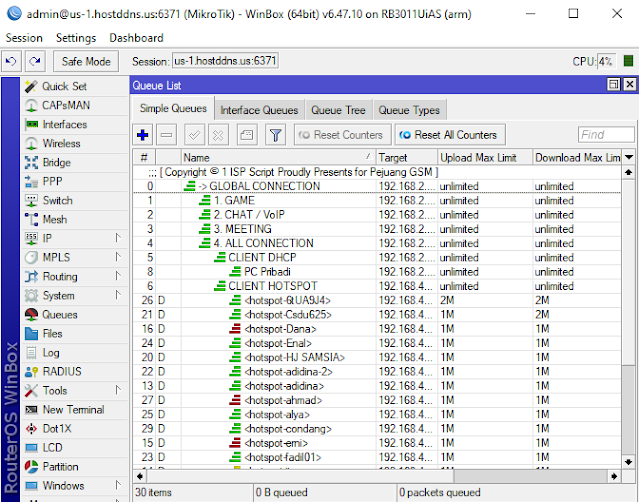

Serangan brute force selain mampu menebak user login juga dapat mengembangkan penggunaan resource dari suatu perangkat. Untuk meminimalkan resiko dari serangan ini kita dapat menerapkan beberapa rule firewall di mikrotik.

Baca juga Konsep Firwall Filter Rule di Mikrotik

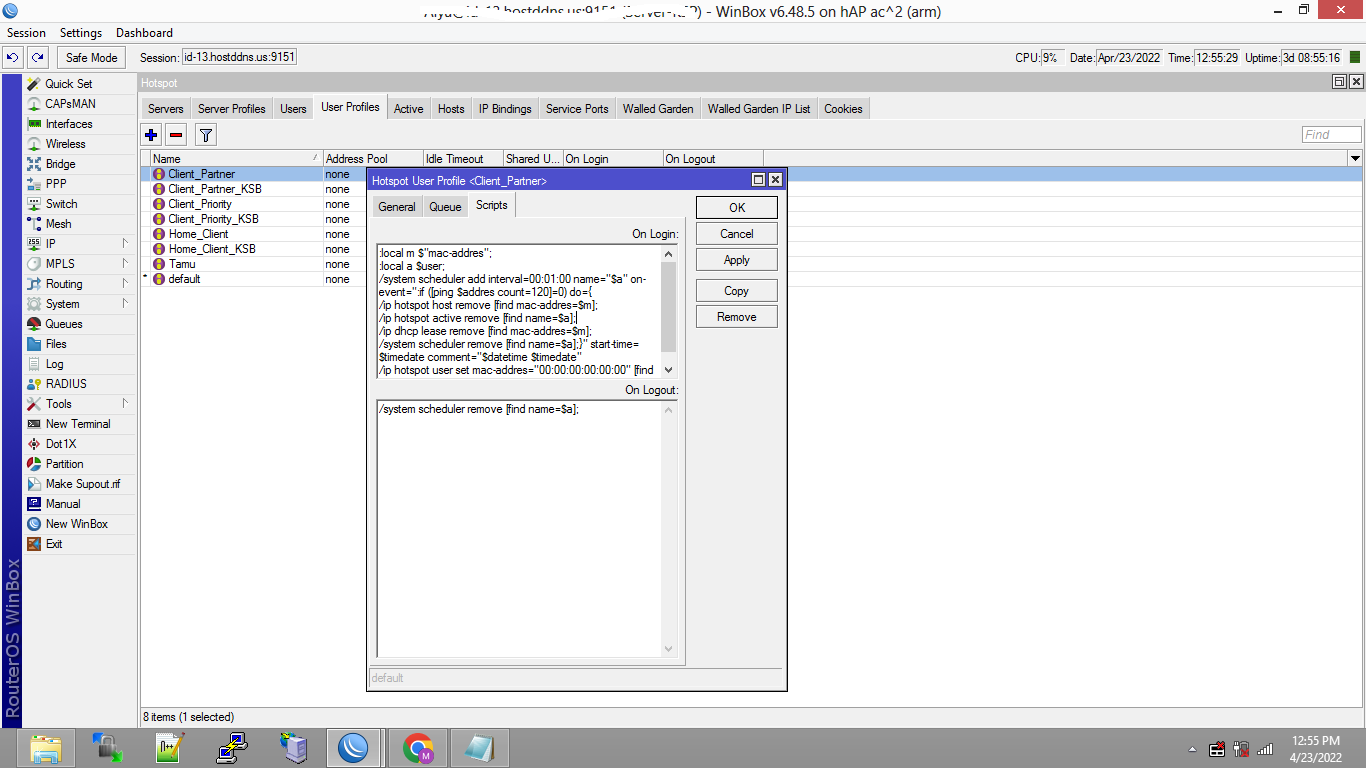

Cara block brute force di mikrotik

Pada artikel ini aku ambil pola cara block brute force pada service SSH, sahabat-sobat juga dapat menerapkan diservice-service yang lain. Ok eksklusif saja cara block brute force service SSH

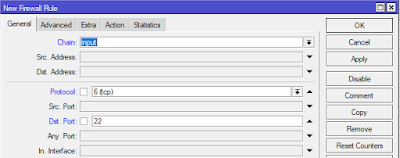

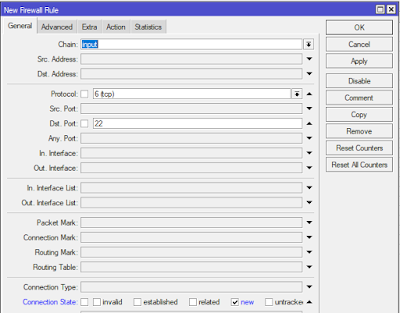

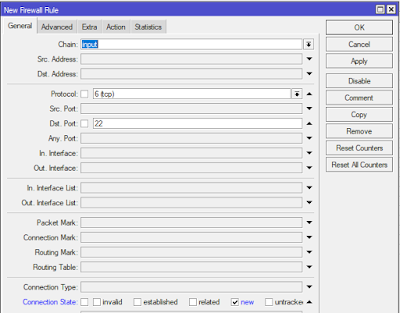

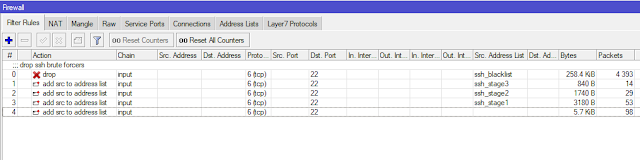

Tambahkan rule firewall pada menu IP->Firewall->Tab Filter rule

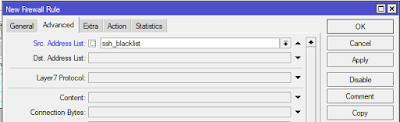

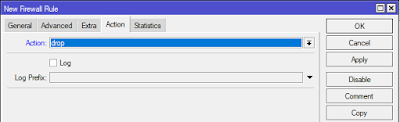

chain=input protocol=tcp dst-port=22 src-address-list=ssh_blacklist action=drop comment=”drop ssh brute forcers” disabled=no

mirip pada rule diatas mikrotik akan melaksanakan block terhadap paket yang masuk ke router memakai IP yang ada dilist ssh_blocklist.

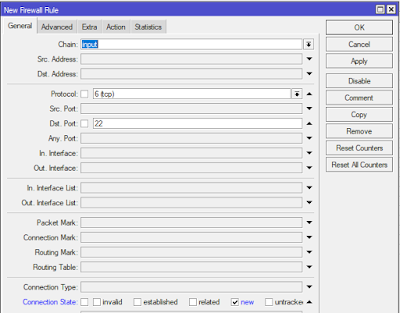

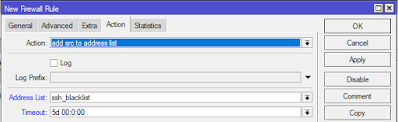

Selanjutnya buat rule untuk menambahkan IP address kedalam list

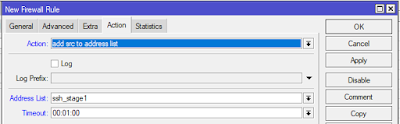

add chain=input protocol=tcp dst-port=22 connection-state=new action=add-src-to-address-list address-list=ssh_stage1 address-list-timeout=1m comment=”” disabled=no

rule diatas akan menambahkan IP kedalam list stage1

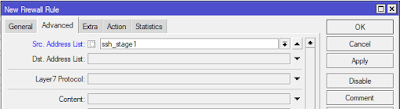

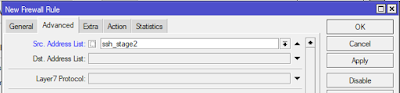

add chain=input protocol=tcp dst-port=22 connection-state=new src-address-list=ssh_stage1 action=add-src-to-address-list address-list=ssh_stage2 address-list-timeout=1m comment=”” disabled=no

rule diatas akan menyertakan IP kedalam list stage2 kalau IP address tersebut sudah ada dalam list IP stage1

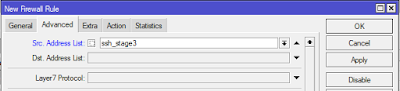

add chain=input protocol=tcp dst-port=22 connection-state=new src-address-list=ssh_stage2 action=add-src-to-address-list address-list=ssh_stage3 address-list-timeout=1m comment=”” disabled=no

begitu pula dengan rule diatas menyertakan IP address kedalam stage3 jika IP tersebut sudah ada dalam list stage2

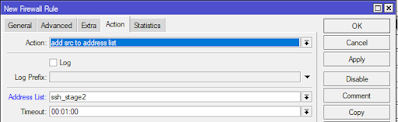

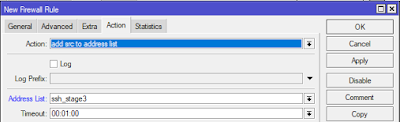

add chain=input protocol=tcp dst-port=22 connection-state=new src-address-list=ssh_stage3 action=add-src-to-address-list address-list=ssh_blacklist address-list-timeout=10d comment=”” disabled=no

rule diatas akan menyertakan IP Address kedalam list ssh_blocklist bila IP yang di list stage3

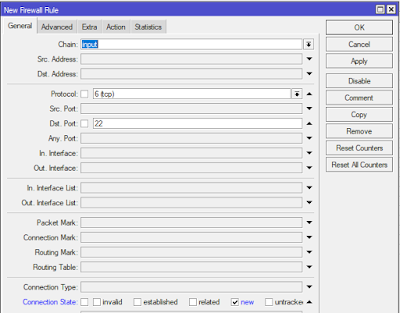

Blok ssh bruteforce downstream

add chain=forward protocol=tcp dst-port=22 src-address-list=ssh_blacklist action=drop \

comment=”drop ssh brute downstream” disabled=no

rule diatas akan melaksanakan blocking brute force ke jaringan yang melalui router seperti acuan penyerang melakukan brute force pada server yang ada dijaringan local router mikrotik

Sekian terimakasih materi Cara Block Brute Force di Mikrotik. Semoga mampu berguna bagi sobat-sahabat yang gres berguru mikrotik, sampai jumpa lagi dimateri-materi berikutnya, kalau ada pertanyaan silahkan tinggalkan di kolom komentar, wassalam…….